Sicurezza dei dati

Garantire la sicurezza dei dati al livello fisico

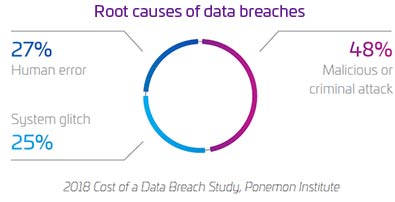

Gli hacker non vanno per il sottile: dategli un'opportunità, a qualsiasi livello e su qualsiasi dispositivo, e la coglieranno al volo. Il risultato, si sa, può essere catastrofico. Secondo un'indagine realizzata nel luglio 2018 dal Ponemon Institute, il costo medio di una fuga di dati dalla rete aziendale è di 3,86 milioni di dollari. Una volta hackerati, la probabilità che si verifichi una nuova violazione entro i 24 mesi successivi è del 27,9%. Il danno economico è solo l'inizio. Una volta compromessa la fiducia e la reputazione aziendale, possono volerci anni per riconquistarla.

Negli attuali smart building iperconnessi, ogni connessione di rete è una porta d'accesso alla tua rete. Per prevenire accessi non autorizzati, è necessario assicurare ogni livello e proteggere tutti i punti di accesso: dalla crittografia al livello applicativo, all'autenticazione, alle reti di comunicazione private (virtual private networks, VPN), ai firewall e infine, al livello fisico. Come ogni altro elemento della rete, l'infrastruttura al livello fisico gioca un ruolo fondamentale nel pianificare un piano di difesa efficiente contro le intrusioni, o altre evenienze ancora peggiori.

Come quello che hai letto finora …

Il 60% di tutte le violazioni di dati avvenute nel 2015 si è verificata per opera degli stessi dipendenti, sia in modo doloso che involontario.

2015 Cyber Security Intelligence Index, IBM Security

L'infrastruttura di rete diventa un obiettivo appetibile

- Gli accessi non autorizzati da parte di persone non autorizzate si possono prevenire o ridurre con l'installazione di telecamere IP, sensori di presenza, controllo degli accessi e altre apparecchiature connesse per la sicurezza fisica. Per ridurre la minaccia di accessi non autorizzati è necessario proteggere il cablaggio fisico attraverso l'installazione di connettori polarizzati, cavi patch di sicurezza e blocca porte. Analogamente, la gestione automatizzata dell'infrastruttura di rete (Automated Infrastructure Management, AIM) consente di rilevare e registrare qualsiasi attività non autorizzata al livello fisico.

- Gli accessi non autorizzati da parte di persone autorizzate possono essere più difficili da rilevare e respingere perché la protezione fisica non funziona. In questi casi, le soluzioni AIM sono in grado di registrare e segnalare automaticamente la connessione di qualsiasi dispositivo di rete non autorizzato, di localizzarlo e di monitorare tutte le modifiche al livello fisico in tempo reale.

Suggerimenti per l'implementazione

Elaborare la strategia di connettività più appropriata può fare molto per proteggere i tuoi dati dagli attacchi interni. Ecco alcuni importanti aspetti da considerare:

Monitoraggio e rilevamento del livello fisico

I sistemi AIM hanno la capacità unica di monitorare e localizzare in tempo reale tutte le modifiche, autorizzate e non, al livello fisico. Attraverso l'utilizzo di cablaggio, connettori e patch panel intelligenti, tali sistemi documentano automaticamente tutte le modifiche e allertano il personale in caso di connessioni nuove e impreviste, ad esempio da parte di un intruso che colleghi il proprio portatile per accedere alla rete senza autorizzazione. In alternativa, il sistema AIM può integrarsi al sistema di rilevamento delle intrusioni esistente identificando e comunicando al sistema di rilevamento la posizione esatta dell'accesso. Alcuni sistemi AIM, come CommScope’s imVision®, sono in grado di integrarsi al software antivirus aziendale per identificare e localizzare dispositivi sconosciuti o infetti, minimizzando così i danni e i costi di un attacco.

CommScope imVision Controller X fornisce una panoramica di tutta la rete

Nell'individuare nuove vulnerabilità, gli hacker sfruttano a loro vantaggio gli stessi strumenti di protezione una volta considerati sicuri. Un ottimo esempio di questo fenomeno è il protocollo di sicurezza WPA2 utilizzato dai sistemi Wi-Fi. Sfruttando un punto debole nell’handshake tra client e access point WPA2, gli hacker sono in grado di entrare nelle connessioni crittografate. Nelle reti cellulari o mobili, la sicurezza è amministrata e gestita centralmente dai service provider. Necessariamente, tali misure di sicurezza sono più solide e reattive rispetto ai sistemi Wi-Fi aziendali tradizionali.

Videosorveglianza e sensori per la sicurezza

Una connettività potenziata, come quella degli edifici intelligenti, consente il funzionamento delle reti delle telecamere di sicurezza IP e dei sensori di presenza che rilevano eventuali intrusi. Con la giusta infrastruttura di cablaggio, questi dispositivi PoE possono essere piazzati ovunque ve ne sia bisogno, per garantire una copertura ottimale.

Cablaggio alimentato in fibra/PoE

In una rete in fibra o Ethernet alimentate remotamente, tutti i dispositivi connessi ricevono alimentazione dagli apparati di networking ( switch), che solitamente sono supportati da batterie di UPS e generatori. Questa struttura di rete centralizzata è per sua natura più resiliente e sicura. Infatti, qualora si verificasse un calo di tensione, il sistema AIM e tutti i dispositivi di sicurezza connessi continuerebbero a funzionare.

Collabora con CommScope per realizzare il potenziale nascosto delle tue reti aziendali

Con reti aziendali sempre più connesse, proteggere i dati sensibili diventa sempre più difficile, e giocare d'anticipo sui potenziali rischi richiede un impegno a tempo pieno. Nessuno conosce la rete del tuo edificio meglio di CommScope.

Da oltre 40 anni, CommScope è sinonimo di sicurezza e forza trainante dell'innovazione nel settore delle reti degli edifici commerciali. Il nostro costante coinvolgimento nella definizione degli standard di settore e nello sviluppo di buone prassi ci fornisce l'esperienza e la competenza necessarie ad aiutarti a creare uno spazio di lavoro più sicuro ed efficiente. Tu sai cosa ti serve. Noi conosciamo gli sviluppi futuri. Insieme possiamo realizzare il tuo potenziale nascosto.

e sei interessato a questo tema, potresti essere anche interessato a questi argomenti:

Fai Domande. Ottieni risposte in poche ore.